问题 :手机被监控会有哪些表现?

其实,我们的手机本身无时无刻不在被监控中,只不过有所谓的合法和不合法之分。这是手机的技术层面决定的,无法改变。今天我们只说非法手机监控。

技术层面就不多说了,你的所有信息都要接入移动服务商的服务器,无论是通话时的拨号的线路交换,还是数据通信的分组交换,所以这都是可以实时监控的。

所以,基于大量用户的LBS信息和别的信息数据,可以被直接拿去变现了,它们都被定义为与各大公司的增值服务。

今天我们只说非法监控,它不仅仅是你的通话记录和信息,还包括你手机的各种被滥用的监控权限。

这里分为两种情况,手机被恶意安装木马病毒,以及一些正规和不正规的APP需要开通的权限明显属于非法监控范畴。

这里分为两种情况,手机被恶意安装木马病毒,以及一些正规和不正规的APP需要开通的权限明显属于非法监控范畴。

1、手机木马病毒:

手机出厂时,相对来说,固件是比较安全的,但是用户在使用时,误点非法链接,然后手机中毒现象屡见不鲜。

从卡波尔病毒会修改智能手机的系统设置,通过蓝牙自动搜索相邻的手机是否存在漏洞并进行攻击。韦拉斯科病毒则会使你的电脑先中毒,它搜索电脑硬盘上的SIS可执行文件并进行感染,手机插上电脑就直接中毒。

从卡波尔病毒会修改智能手机的系统设置,通过蓝牙自动搜索相邻的手机是否存在漏洞并进行攻击。韦拉斯科病毒则会使你的电脑先中毒,它搜索电脑硬盘上的SIS可执行文件并进行感染,手机插上电脑就直接中毒。

而WiFi杀手中毒后,你的手机就会向周围广播自己的Mac地址,同时Wlan直连默认打开,通过传送恶意报文或者木马病毒,窃取你手机的照片、通讯录和其他私密信息,甚至直接控制手机。

而WiFi杀手中毒后,你的手机就会向周围广播自己的Mac地址,同时Wlan直连默认打开,通过传送恶意报文或者木马病毒,窃取你手机的照片、通讯录和其他私密信息,甚至直接控制手机。

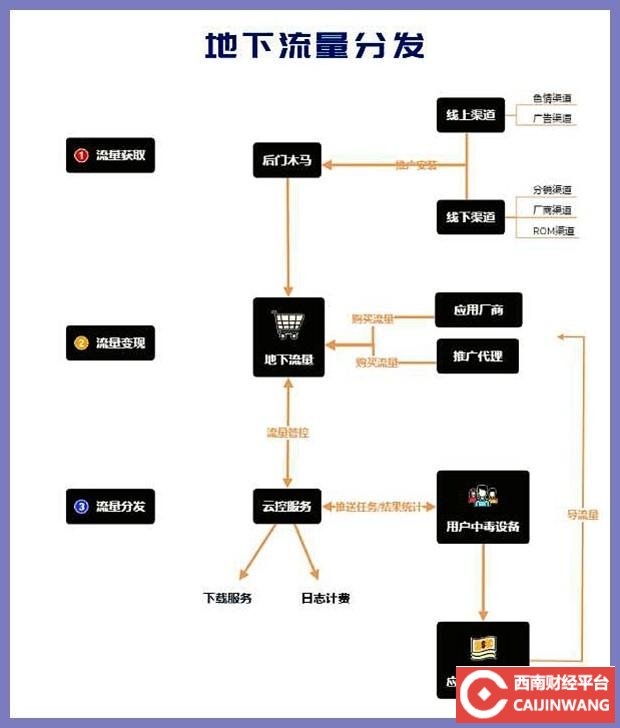

现在病毒传播者已经不再采用这种效率低的作案方式了,慢慢都开始从开发App应用向提供SDK入手了,SDK又称软件开发工具包,APP开发者必须依靠SDK,除了那些大公司会采用自家的SDK,很多小公司和个人则选择这种免费的SDK。

而APP开发者并不知道有这个恶意植入的存在,于是SDK开发商开始这样高效率犯罪,这些SDK开发商通过云端控制的方式对目标用户下发包含恶意功能的代码包,进行Root提权,静默应用安装等隐秘操作。

通过SDK预留的“后门”,云端动态更新下发送包含恶意功能的代码包,用户手机直接被Root提权,静默应用安装等操作,如此被植入恶意应用就到了手机的系统目录中,进行恶意广告行为和应用推广。

如果你的手机经常出现这种广告跳出的情况,就要小心了。解决办法,厂家固件刷机,千万别用第三方优化ROM,切记切记!

这些恶意SDK的开发者通过使用代码分离和动态代码加载技术,可以完全从云端控制SDK中实际执行的代码,具有很强的隐蔽性,手机的杀毒软件是检测不到的。

这些恶意SDK的开发者通过使用代码分离和动态代码加载技术,可以完全从云端控制SDK中实际执行的代码,具有很强的隐蔽性,手机的杀毒软件是检测不到的。

通过云端控制下发送的这些运行逻辑可以绕过应用市场的安装包检测和杀毒软件的蜜罐检测,导致受感染的应用混入应用市场,不仅对手机用户造成了危害,也将这些些被集成恶意SDK的应用公司受损,而使用这个SDK开发APP的人却一无所知。

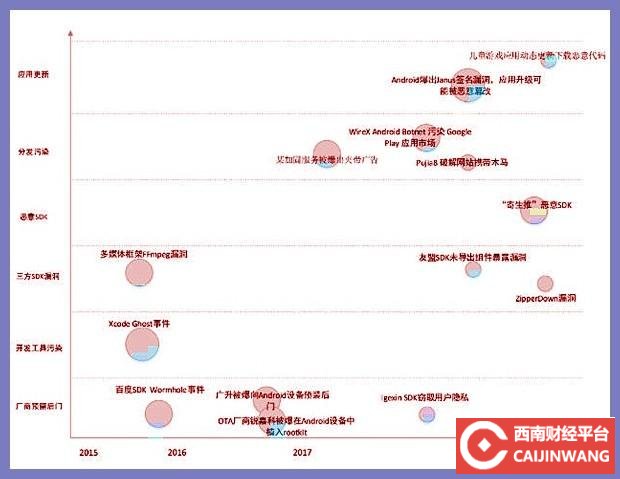

类似这种的第三方SDK安全事件及厂商预留后门也是Android供应链中频发的安全事件,这类攻击大多采用了白签名绕过查杀体系的机制,其行为也介于黑白之间,从影响用户数来说远超一般的漏洞利用类攻击。

所以,对于这类病毒的监控,个人手机是防不住的,唯一的办法卸载APP。

2、各自为战的Android权限:

如果说上面这种恶意植入是偷偷摸摸的犯罪,那么很多正规公司的APP进行客户手机权限监控那就司空见惯了。

尤其在国内,由于没有正规且权威的Android权威平台,所以Android手机APP发布没有任何门槛,谁都可以发布出来,这就造成了手机权限的滥用。

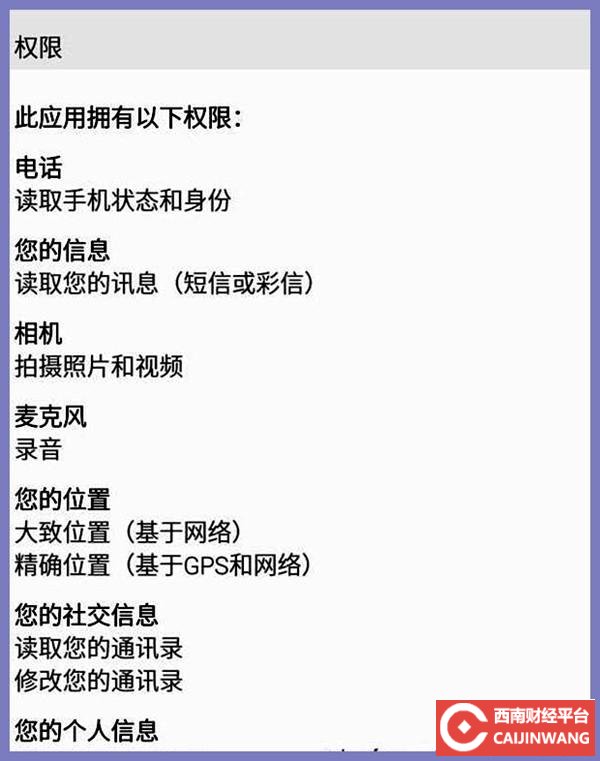

比如发送短信权限,就是说应用可以通过手机来发送短信,拍照权限是应用可以使用手机摄像头,那么监听权限则是更厉害了。

软件开发者都会根据软件需要来设置应用的权限,权限越少肯定说明用户的隐私越安全,但国内的某些应用因为利益需要,所以开通的权限特别多。

举例,大家都使用的微信,涉及用户隐私的大部分权限几乎所有的权限全部被打开,初算为29项权限。

在iOS上可以关闭所有权限,只要能联网依然可以正常工作几乎不会损失功能。但在Android手机上,如果你关闭了APP的存储空间读写/IMEI/位置等,就有可能直接退出,无法运用。

此外,在 " 默认 " 状态下自动获取我的手机识别码、本机电话号码等等,APP要求开通查看号码簿、发送短信信息、GPS定位等在Android上我想大家司空见惯了。

所以,这种对手机的监控你平时根本不会注意,你也根本看不出与正常使用的区别。

解决方法,关闭所有权限,然后按照一个个需求再开通,不过Android的APP发布机制也决定了它做不到。

应该这么说,在手机上,APP供应链暴露给攻击者的攻击面越来越多,并且越来越多的攻击者也发现针对APP供应链的攻击,比针对应用本身或系统的漏洞来说可能更加容易,成本更低。

- 发表于 2022-01-10 01:15

- 阅读 ( )

- 分类:科技